SSH-Sicherheitskonfiguration

Blockieren Sie das Root-Anmeldesystem ,nur gewöhnlichen Benutzer zulassen.

Root-Benutzer als Superadministrator in CentOS, Es kann das System beschädigen, wenn Sie sich anmelden

durch root und mache versehentlich die gleiche Operation , um die Sicherheit zu gewährleisten ,es ist notwendig

um die Root-Benutzeranmeldung direkt zu blockieren.

Sie können einen normalen Benutzer für das Anmeldesystem mit ssh erstellen, und kann auch Befehl ausführen “es ist – Wurzel”

Wenn Sie eine Root-Berechtigung benötigen.

SCHRITTE:

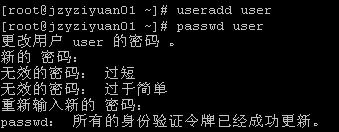

1. Erstellen Sie einen normalen Benutzer und legen Sie das Passwort fest

useradd user

passwd Benutzer

2. Root-Login direkt verbieten

(1) vim / etc / ssh / sshd_config

Suche "#PermitRootLogin yes" , und entferne "#",Ändern von "Ja" in "Nein"

wie in der folgenden Abbildung gezeigt.

speichern und schließen!

(2) vim /etc/ssh/security/access.conf

finden "-:ALL EXPECT root :Alle “und ändern Sie es in„ -:ALL EXPECT Root-Benutzer:Alles".

speichern und schließen!

(3) Starten Sie den SSHD-Dienst neu

/etc / init.d / sshd Neustart

(4) Bestätigen Sie, ob sich dieser normale Benutzer normal anmelden kann,wenn es sich erfolgreich anmelden kann,

Bearbeiten Sie die access.conf erneut.

vim /etc/ssh/security/access.conf ,

finden "-:ALL EXPECT Root-Benutzer:Alle “und ändern Sie es in„ -:ALL EXPECT Benutzer:Alles"

speichern und schließen,Starten Sie dann den SSHD-Dienst neu

/etc / init.d / sshd Neustart

(5) nach sshd neu starten, Sie können feststellen, dass root keine Berechtigung hatte, sich direkt beim System anzumelden.

Blockieren Sie ein spezifisches IP-Anmeldesystem

Angenommen, IP ist 192.168.137.1

vim /etc/hosts.deny

hinzufügen “sshd:192.168.137.1/255.255.255.255:verweigern” zu /etc/hosts.deny.

speichern und schließen!

und Sie können diesen Client finden 192.168.137.1 System kann nicht angemeldet werden.